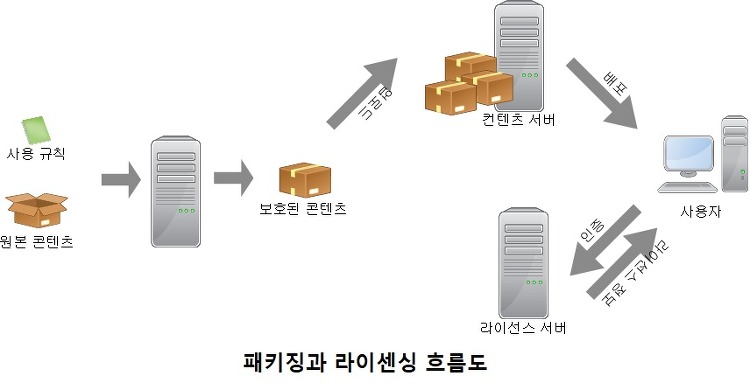

인터넷을 사용하는 일반인도 DRM이라는 용어를 한 번쯤은 들어 본 적이 있을 것이다. DRM은 Digital Rights Management의 줄임말로 우리말로는 ‘디지털 저작권 관리’라고 해석하게 되는데 구체적으로 무엇을 어떻게 한다는 것인지 쉽게 와닿지는 않는다.여기에서는 DRM이 무엇인지 간략하게 이해하는 시간을 갖도록 마련하였다.간단히 말하자면 디지털 환경에서 콘텐츠를 만들어낸 이의 지적 재산권 보호와 그리고 그 창작물을 사용하고자 하는 사용자의 의무와 권리를 보호하기 위한 기술이라고 말할 수 있다. 만약에 오프라인에서 내가 만든 제품이 있다고 하면 이것이 수공예품이건 공장에서 생산된 물건이건 이것이 구매자의 손에 전달되기까지는 유통 구조를 거치게 되고 더 나아가 판매한 제품에 대한 관리도 하게 ..